750 000 Canadiens touchés par CIRO - 5 mesures que votre PME doit prendre AVANT Loi C-8

(L'incident qui devrait réveiller toutes les PME québécoises sur la cybersécurité)

📌 TL;DR — L'essentiel en 90 secondes

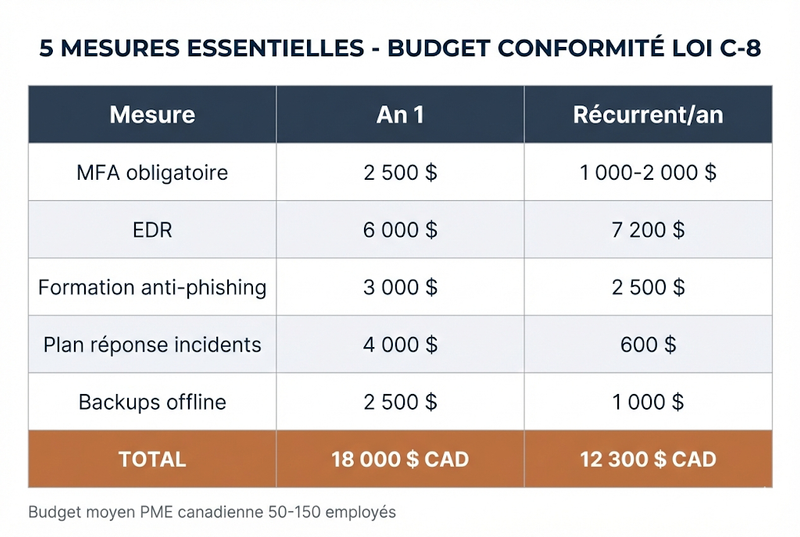

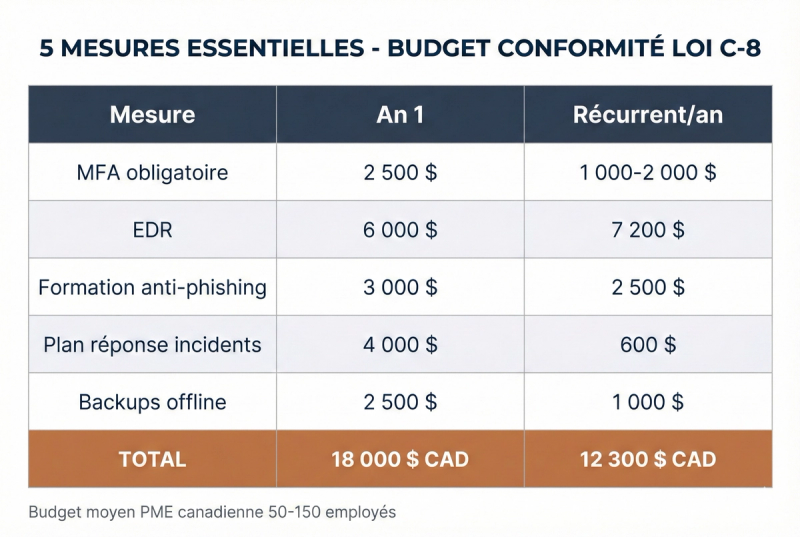

• 750 000 Canadiens touchés par brèche CIRO (détection après plusieurs mois d'exposition) • Loi C-8 impose déclaration en 72 heures max avec sanctions jusqu'à 15M$ • 5 mesures essentielles pour conformité: MFA, EDR, formation phishing, plan incident, backups offline • Budget réaliste: 18 000 $ CAD première année (12 300 $/an récurrent) • Plan 30-60-90 jours actionnable pour mise en conformité complète • Diagnostic gratuit 30 min offert aux PME québécoises 50-300 employés

Le 14 janvier 2026, l'Organisme canadien de réglementation des investissements (CIRO) a envoyé une notification qui a glacé le sang de 750 000 investisseurs canadiens: leurs informations personnelles sensibles — numéros d'assurance sociale, revenus, détails de comptes — avaient été compromises.

L'ampleur est stupéfiante. 9 000 heures d'enquête interne. Un phishing sophistiqué qui a infiltré les systèmes. Mais le chiffre le plus révélateur? L'incident a commencé en août 2025. La détection a pris des MOIS.

Dans quelques mois, avec l'entrée en vigueur de Loi C-8, votre PME aura 72 heures — pas des mois — pour détecter, évaluer et déclarer une brèche similaire. Sinon? Des sanctions pouvant atteindre 15 millions de dollars.

CIRO n'est pas une startup technologique négligente. C'est un organisme de réglementation financière avec des ressources considérables. Si eux ont pris des mois pour détecter une brèche, où en est votre PME ?

Ce n'est pas une question de si, mais de quand. Et surtout: serez-vous prêt?

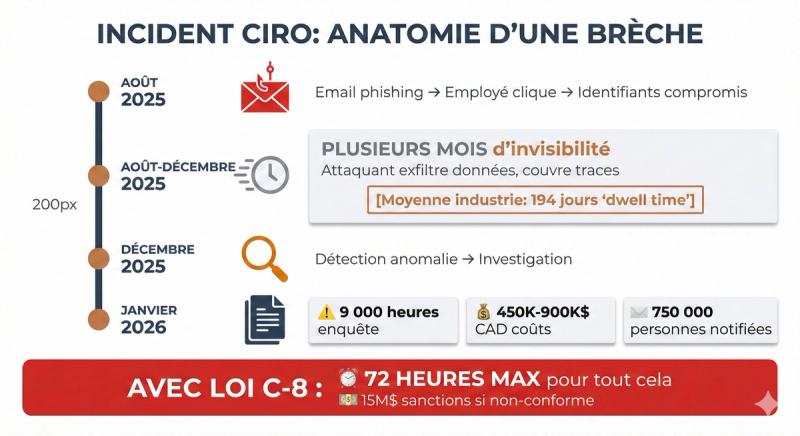

L'anatomie de l'incident CIRO: ce que révèle la timeline

Reconstituer l'incident CIRO, c'est comprendre les failles systémiques qui guettent toutes les organisations — PME incluses.

Août 2025: Le point d'entrée

Un courriel de phishing sophistiqué. Pas le « Prince nigérian » caricatural, mais une communication apparemment légitime ciblant des employés ayant accès aux systèmes critiques. L'attaquant a fait ses devoirs: nom de l'entreprise correct, contexte professionnel crédible, urgence plausible.

Résultat: un employé clique. Les identifiants sont compromis. La porte s'ouvre.

Août à décembre 2025: La période d'invisibilité

C'est ici que se joue le drame moderne de la cybersécurité. Pendant des mois, l'attaquant se déplace latéralement dans les systèmes, exfiltre des données, couvre ses traces. CIRO, malgré ses ressources, ne détecte rien d'anormal.

Ce "dwell time" (temps de présence avant détection) est le cauchemar des directeurs TI. Selon IBM Security, la moyenne mondiale en 2025 est de 194 jours. Pour CIRO, elle fut de plusieurs mois.

Décembre 2025: La découverte

Un indicateur anormal déclenche enfin une alerte. L'équipe de sécurité commence l'investigation. Ce qui semblait être un incident mineur devient rapidement une enquête majeure.

Janvier 2026: 9 000 heures d'enquête et notification

CIRO mobilise ses équipes internes et des experts externes. 9 000 heures de travail pour:

- Déterminer le périmètre de la brèche (quelles données? combien de personnes?)

- Identifier le vecteur d'attaque et colmater les brèches

- Évaluer l'impact réglementaire et légal

- Préparer la communication aux 750 000 personnes affectées

Le 14 janvier, les notifications partent. L'incident devient public.

Les leçons critiques pour les PME:

- Le phishing fonctionne encore — et il est de plus en plus sophistiqué. Vos employés sont la première ligne de défense... ou le premier point de vulnérabilité.

- La détection passive échoue — attendre qu'un incident "se révèle" garantit des mois d'exposition. Vous avez besoin de surveillance active.

- L'investigation coûte cher — 9 000 heures d'experts, c'est entre 450 000 et 900 000 CAD selon les taux horaires. Pour une PME, c'est potentiellement fatal.

- La notification est complexe — identifier 750 000 personnes, préparer des communications conformes, gérer les relations publiques: un projet en soi.

Maintenant, imaginez devoir faire tout cela en 72 heures avec Loi C-8. Pas en quelques mois.

Ce que Loi C-8 change pour les PME québécoises: bienvenue dans l'ère de la responsabilité proactive

Loi C-8, déposé en novembre 2023 et en voie d'adoption finale, va transformer radicalement les obligations de cybersécurité pour toutes les organisations canadiennes — PME incluses. Oui la vôtre aussi.

Obligation #1: Déclaration en 72 heures maximum

Actuellement, aucune loi fédérale ne prescrit de délai strict. Avec Loi C-8:

- 24 heures pour notifier le Commissariat à la protection de la vie privée du Canada (CPVP) si la brèche présente un "risque réel de préjudice grave"

- 72 heures maximum pour notification complète avec détails de l'incident

- Notification simultanée aux individus affectés "dès que possible"

Pour CIRO, qui a pris des mois, cela aurait été impossible sans systèmes de détection proactifs.

Pour votre PME? Si vous découvrez un incident un vendredi après-midi, votre weekend vient de disparaître. L'horloge tourne.

Obligation #2: Systèmes et registres au Canada

Loi C-8 exige que les organisations maintiennent:

- Des registres détaillés de toutes les brèches (y compris celles non déclarées publiquement)

- Des systèmes de traçabilité permettant de reconstituer rapidement le périmètre d'un incident

- Des données hébergées au Canada (ou dans juridictions approuvées avec protections équivalentes)

Cela impacte directement vos choix technologiques:

- Ce SaaS américain bon marché? Il faudra vérifier s'il stocke les données au Canada.

- Vos backups sur AWS US-East? Ils doivent migrer vers AWS Canada (ou équivalent).

- Votre feuille Excel de "gestion des incidents"? Elle doit devenir un registre formel auditable.

Obligation #3: Sanctions qui font mal

Les pénalités prévues par Loi C-8 ne sont pas symboliques:

- Jusqu'à 15 millions de dollars pour violations graves

- Responsabilité personnelle possible pour dirigeants en cas de négligence

- Audits réguliers du CPVP avec pouvoir d'inspection

Pour mettre en perspective: une PME québécoise de 150 employés a un chiffre d'affaires moyen de 20-30 millions. Une amende de 5 millions? C'est potentiellement fatal.

Ce qui ne change PAS (mais reste obligatoire):

N'oubliez pas que Loi C-8 s'ajoute aux obligations existantes:

- Loi 25 (Québec): déjà en vigueur, exige notification aux individus et à la CAI

- PIPEDA: loi fédérale actuelle sur la vie privée

- Obligations sectorielles: santé, finance, etc. ont leurs propres règlements

Vous devez être conforme à TOUTES ces lois simultanément. Loi C-8 ne remplace rien, il ajoute une couche.

La réalité des PME face à ces obligations:

Une étude de la Fédération canadienne de l'entreprise indépendante (FCEI) en 2025 révèle:

- 47% des PME se sentent "prêtes" pour leurs obligations de cybersécurité

- 73% ont déjà subi au moins un incident (phishing, ransomware, vol de données)

- 31% n'ont AUCUN plan de réponse aux incidents documenté

Le gap entre confiance perçue et réalité opérationnelle est immense. Loi C-8 va forcer sa fermeture — volontairement ou via sanctions.

⚖️ LOI C-8: VOS 3 OBLIGATIONS CRITIQUES

- DÉLAI: Déclaration en 72 heures max (24h si risque grave)

- HÉBERGEMENT: Systèmes et registres au Canada (ou juridictions équivalentes)

- SANCTIONS: Jusqu'à 15 millions $ pour non-conformité

+ obligations existantes: Loi 25 (QC), PIPEDA (fédéral), sectorielles

Réalité PME: 47% se sentent prêtes vs 73% ont déjà subi incident → GAP DE 26%

5 mesures concrètes avec budgets réalistes (~18 000 $ CAD en moyenne)

Parlons argent. Selon le rapport 2025 de Cybersecurity Ventures, les PME canadiennes investissent en moyenne 18 000 $ CAD par année en cybersécurité. Est-ce suffisant pour Loi C-8? Oui — si ces dollars sont bien dépensés.

Voici 5 mesures prioritaires avec budgets réalistes pour une PME québécoise de 50-150 employés.

Mesure #1: Authentification multi-facteur (MFA) obligatoire — Budget: 2 500 $ CAD

Pourquoi c'est critique:

L'incident CIRO a commencé par des identifiants compromis. Avec MFA, même si un employé clique sur un lien de phishing et entre son mot de passe, l'attaquant ne peut pas accéder sans le deuxième facteur (code SMS, app authenticator, clé physique).

Microsoft rapporte que MFA bloque 99.9% des attaques basées sur identifiants compromis.

Investissement réaliste:

- Licences MFA: 3-5 $ CAD/utilisateur/mois pour solutions comme Duo, Microsoft Authenticator, Okta

- 100 employés × 4 /mois × 12 mois = **4 800 CAD/an**

- Mais beaucoup de solutions (Microsoft 365 E3, Google Workspace Business Plus) incluent MFA

- Coût incrémental réel: 0-2 000 $ CAD selon votre stack actuel

- Déploiement: 4-8 heures consultant TI pour configurer politiques, former employés

- 8 heures × 150 /h = **1 200 CAD**

- Clés physiques (optionnel mais recommandé pour admins):

- Google Titan Security Key: ~45 $ CAD/clé

- YubiKey 5 NFC: ~50-60 $ CAD/clé

- 5 clés × 50 = **250 CAD**

Total première année: 2 625 $ CAD Années suivantes: 1 000-2 000 $ CAD (licences seulement si non incluses)s)

Timeline: 2 semaines

Mesure #2: Endpoint Detection & Response (EDR) — Budget: 6 000 $ CAD

Pourquoi c'est critique:

Les antivirus traditionnels détectent les menaces connues. Les EDR détectent les comportements anormaux — exactement ce qui aurait permis à CIRO de détecter l'incident en jours, pas en mois.

Un EDR surveille chaque endpoint (ordinateur, serveur) pour:

- Connexions suspectes (ex: téléchargement massif de fichiers à 3h du matin)

- Exécution de scripts malveillants

- Tentatives d'escalade de privilèges

- Mouvements latéraux dans le réseau

Investissement réaliste:

- Licences EDR: 5-8 $ CAD/endpoint/mois pour solutions comme CrowdStrike Falcon, SentinelOne, Microsoft Defender for Endpoint

- 100 endpoints × 6 /mois × 12 mois = **7 200 CAD/an**

- Déploiement: 1-2 jours consultant pour installation, configuration alertes

- 12 heures × 150 /h = **1 800 CAD**

- Gestion continue: Si vous n'avez pas d'équipe TI interne, considérer MDR (Managed Detection & Response)

- Surcoût: 2-4 $/endpoint/mois supplémentaire

- 2 400-4 800 $ CAD/an supplémentaire

Total première année avec MDR: 6 000 $ CAD (licences + déploiement, sans MDR) Avec MDR géré: 10 000-12 000 $ CAD

Timeline: 3-4 semaines

Mesure #3: Formation anti-phishing avec simulations — Budget: 3 000 $ CAD

Pourquoi c'est critique:

CIRO a été compromis par phishing. Vos employés reçoivent des dizaines de courriels par jour. Un seul clic suffit.

Selon Proofpoint, 83% des organisations ont subi des attaques de phishing réussies en 2025. La formation n'élimine pas le risque, mais elle le réduit drastiquement.

Investissement réaliste:

- Plateforme de formation: KnowBe4, Cofense, Terranova Security (québécois!)

- 20-30 $ CAD/utilisateur/an pour formation + simulations

- 100 employés × 25 /an = **2 500 CAD**

- Temps des employés: 30-45 minutes formation initiale + 10 min/mois simulations

- Considérez cela comme investissement, pas coût

- Déploiement et personnalisation: 4 heures consultant

- 4 heures × 150 /h = **600 CAD**

Total première année: 3 000 $ CAD Années suivantes: 2 500 $ CAD

Timeline: 1 mois (incluant première simulation)

Bonus: Beaucoup d'assureurs cyber offrent des rabais de 5-15% si vous avez formation anti-phishing documentée.

Mesure #4: Plan de réponse aux incidents documenté — Budget: 4 000 $ CAD

Pourquoi c'est critique:

Loi C-8 vous donne 72 heures. Si vous n'avez pas de plan, vous allez perdre 24 heures juste à comprendre qui fait quoi.

Un plan de réponse aux incidents (Incident Response Plan - IRP) documente:

- Qui fait partie de l'équipe de réponse (rôles: coordinateur, TI, légal, communications, dirigeant)

- Comment détecter et classifier les incidents (grille de sévérité)

- Quand et comment notifier (CPVP, CAI, individus affectés, assureur, police)

- Où sont les ressources critiques (contacts experts externes, modèles communication, registres)

Investissement réaliste:

- Consultant spécialisé cybersécurité pour créer IRP sur mesure:

- 2-3 jours de travail (interview parties prenantes, rédaction, révision légale basique)

- 20 heures × 150-200 /h = **3 000-4 000 CAD**

- Formation de l'équipe (tabletop exercise — simulation d'incident):

- 4 heures session avec 5-8 personnes clés

- Inclus dans le mandat consultant ci-dessus

- Révision annuelle: 4 heures × 150 /h = **600 CAD/an**

Total première année: 4 000 $ CAD Années suivantes: 600 $ CAD (révisions)

Timeline: 4-6 semaines

Note légale: Faites réviser votre IRP par votre avocat si vous manipulez des données sensibles (santé, finance). Budget additionnel: 1 000-2 000 $ CAD.

Mesure #5: Backups offline immutables — Budget: 2 500 $ CAD

Pourquoi c'est critique:

Un ransomware qui chiffre vos systèmes ET vos backups? Vous êtes à la merci des attaquants. Les backups offline (déconnectés du réseau) et immutables (non modifiables) sont votre assurance finale.

Selon Veeam, 94% des organisations ayant des backups immutables ont récupéré avec succès après ransomware, vs 52% pour backups traditionnels.

Investissement réaliste:

- Stratégie 3-2-1-1:

- 3 copies de vos données

- Sur 2 types de médias différents

- 1 copie hors site (cloud ou autre localisation)

- 1 copie offline/immutable

- Stockage cloud immutable: Wasabi (canadien), AWS S3 Glacier avec Object Lock, Backblaze

- 500 GB données critiques × 0.01 /GB/mois = **60 CAD/mois** = 720 $ CAD/an

- Logiciel backup: Veeam Backup & Replication, Acronis Cyber Backup

- 20-40 $/workload/mois (serveurs)

- 10 workloads × 30 /mois × 12 mois = **3 600 CAD**

- Mais beaucoup de PME utilisent solutions incluses (Windows Server Backup + rsync pour Linux)

- Coût réel: 0-1 500 $ CAD selon infrastructure

- Déploiement et tests: 8 heures consultant

- 8 heures × 150 /h = **1 200 CAD**

Total première année: 2 500 $ CAD (avec outils existants) Avec logiciel commercial: 5 000-6 000 $ CAD

Timeline: 2-3 semaines

Critique: Testez vos backups tous les trimestres. Un backup non testé = pas de backup.

💡 POURQUOI 18 000 $ EST UN INVESTISSEMENT, PAS UNE DÉPENSE

Coût de l'inaction: • Amende Loi C-8: Jusqu'à 15M$ • Coût moyen récupération brèche PME (2025): 2.4M$ CAD • Investigation type CIRO: 450K-900K$ CAD • Perte clients après brèche: Moyenne 25% churn

ROI de 18K$: Éviter UNE SEULE brèche = retour sur investissement de 13,200%

*"18 000 $ protège votre entreprise. Une brèche peut la détruire."*

Budget total 5 mesures prioritaires

C'est exactement la moyenne PME canadienne. Ces 18 000 $ ne sont pas une dépense — c'est une assurance contre des sanctions de 15 millions ou des coûts de récupération qui ont doublé à 1.2 milliard en 2023.

Plan 30-60-90 jours pour conformité Loi C-8

Vous êtes convaincu. Par où commencer? Voici un plan actionnable en 3 phases.

Jours 1-30: ÉVALUATION + QUICK WINS

Semaine 1: État des lieux

- Inventaire des systèmes critiques (2h): Quels systèmes contiennent données personnelles? Où sont-ils hébergés?

- Cartographie des données (4h): Quelles données personnelles traitez-vous? SIN, revenus, santé, etc.?

- Identification des gaps (2h): Avez-vous MFA? EDR? Plan réponse incidents? Backups testés?

Semaines 2-3: Quick wins

- Activer MFA sur comptes admins (IMMÉDIAT — gratuit si vous avez déjà Microsoft 365 ou Google Workspace)

- Former 5 personnes clés aux bases de détection de phishing (2h interne gratuit avec vidéos en ligne)

- Créer un registre incidents minimal (Google Sheet ou Excel avec template — gratuit)

- Documenter contacts d'urgence (CPVP, CAI, assureur cyber, expert externe) — 1h

Semaine 4: Budget et planification

- Obtenir 3 soumissions pour EDR et formation anti-phishing

- Planifier budget avec direction financière (présenter les 18 000 $ comme assurance, pas dépense)

- Identifier consultant IRP (demander références, exemples de plans)

Livrables fin jour 30:

✓ Inventaire systèmes + données (document 5-10 pages) ✓ MFA activé pour admins ✓ Registre incidents créé ✓ Budget approuvé (ou en voie)

Jours 31-60: DÉPLOIEMENT CORE

Semaines 5-6: Déploiement EDR

- Sélection fournisseur (jour 31-35)

- Installation et configuration (jour 36-42): déploiement agents, tuning alertes

- Formation équipe TI (2h): comment lire alertes, escalation

Semaines 7-8: Formation anti-phishing

- Lancement plateforme (jour 43-45): import utilisateurs, personnalisation modules

- Formation initiale obligatoire (jour 46-55): 30 min par employé

- Première simulation phishing (jour 56): envoi simulation, analyse résultats

Parallèle: Développement IRP

- Kickoff avec consultant IRP (jour 35): 2h session avec parties prenantes

- Première version draft (jour 50): révision interne

- Finalisation (jour 60): approbation direction

Livrables fin jour 60:

✓ EDR déployé sur 100% endpoints + alertes actives ✓ 80%+ employés formés anti-phishing ✓ Plan réponse incidents version 1.0 approuvé

Jours 61-90: TESTS + OPTIMISATION

Semaines 9-10: Backups offline

- Déploiement stockage immutable (jour 61-65)

- Configuration backups automatiques (jour 66-70)

- Premier test de restauration (jour 71-75): critique — validez que vous pouvez VRAIMENT restaurer

Semaines 11-12: Exercice tabletop

- Simulation incident (jour 76): 4h avec équipe IRP

- Scénario: "Un employé rapporte avoir cliqué sur un lien suspect. Que faites-vous dans les 72 prochaines heures?"

- Dérouler le plan étape par étape

- Identifier les gaps (ex: "On ne sait pas comment contacter CPVP un dimanche")

- Corrections post-exercice (jour 77-85): ajuster IRP selon leçons

Semaine 13: Consolidation

- Déploiement MFA 100% employés (day 86-90): vous aviez commencé avec admins, maintenant tout le monde

- Documentation finale (jour 90): créer "Dossier conformité Loi C-8" avec:

- Inventaire systèmes/données

- Registre incidents

- Plan réponse incidents

- Preuves formation employés (attestations)

- Logs tests backups

- Rapports EDR (alertes traitées)

Livrables fin jour 90:

✓ Backups offline testés avec succès ✓ Exercice tabletop complété + leçons intégrées ✓ MFA déployé 100% organisation ✓ Dossier conformité Loi C-8 prêt pour audit

✅ CHECKLIST CONFORMITÉ LOI C-8 (Jour 90)

Prévention:

- MFA actif 100% employés (admins + utilisateurs)

- EDR déployé tous endpoints avec alertes configurées

- Formation phishing complétée (80%+ employés)

Détection:

- Surveillance active 24/7 (EDR ou MDR)

- Alertes testées et équipe TI formée

Réponse:

- Plan réponse incidents (IRP) documenté et approuvé

- Équipe IRP identifiée avec rôles clairs

- Exercice tabletop complété avec leçons intégrées

- Contacts urgence documentés (CPVP, CAI, assureur, experts)

Récupération:

- Backups offline testés (restauration validée)

- Stratégie 3-2-1-1 implémentée

Conformité:

- Registre incidents créé (format auditable)

- Données hébergées Canada (ou équivalent approuvé)

- Dossier conformité complet pour audit

Après jour 90: La posture de sécurité continue

Conformité n'est pas un projet, c'est un processus continu. Planifiez:

Mensuellement:

- Simulations phishing (10 min par employé)

- Révision alertes EDR (2h équipe TI)

- Vérification backups (logs automatiques)

Trimestriellement:

- Test restauration backup complet (4h)

- Révision registre incidents (toutes les brèches, même mineures)

- Formation recyclage cybersécurité (30 min employés)

Annuellement:

- Exercice tabletop complet (4h)

- Audit externe cybersécurité (optionnel mais recommandé: 5 000-10 000 $ CAD)

- Révision complète IRP (2h)

- Renouvellement certifications/licences

Budget récurrent: 12 300 $ CAD/an (selon tableau ci-dessus)

750 000 Canadiens touchés. 9 000 heures d'enquête. Plusieurs mois pour détecter.

CIRO avait des ressources. Vous avez Loi C-8 qui vous donne 72 heures.

L'incident CIRO n'est pas un avertissement pour les autres — c'est un miroir pour toutes les organisations, PME incluses. Le temps de la détection passive est révolu. L'ère de la responsabilité proactive est ici.

Les 5 mesures ci-dessus (18 000 $ CAD) et le plan 30-60-90 jours ne garantissent pas l'invulnérabilité — rien ne le peut. Mais ils garantissent que QUAND (pas si) un incident survient, vous aurez les outils, les processus et la documentation pour respecter les 72 heures de Loi C-8.

Vous dirigez une PME québécoise de 50-300 employés et vous vous demandez par où commencer?

Je propose un diagnostic cybersécurité gratuit de 30 minutes pour évaluer votre posture actuelle face aux obligations de Loi C-8. Nous identifierons ensemble vos 3 priorités immédiates et un budget réaliste.

Contactez-moi: christian@bouletstrategi.com

Christian Boulet Fractional CTO | Boulet Stratégies TI

Sources:

- CIRO notifie 750 000 investisseurs d'une brèche de données personnelles - CIRO, 14 janvier 2026

- Bill C-8: Digital Charter Implementation Act, 2023 - Parlement du Canada, novembre 2023

- Cost of a Data Breach Report 2025 - IBM Security, juillet 2025

- État de la cybersécurité dans les PME canadiennes - FCEI, septembre 2025

- 2025 State of the Phish Report - Proofpoint, mars 2025

- 2025 Data Protection Trends Report - Veeam, avril 2025